Alexandre Pion et @bortzmeyer vont causer de l'empreinte environnementale d'une requête DNS.

Pour l'instant @bortzmeyer fait des rappels génériques sur le DNS (protocole client/serveur, identificateur technique, stabilité des noms...)

. @bortzmeyer Rappels sur le bailliage : trouver l'adresse d'un serveur de nom ?

- Hors bailliage : le serveur de nom de shaft.example est ns1.example.com

- Dans le bailliage : le serveur de nom de shaft.example est ns1.shaft.example. Il faut indiquer l'adresse de ns1.shaft.example dans la zone parente (.example) pour résoudre problème œuf/poule

Dans/hors bailliage : pas les même impacts

. @bortzmeyer cause DNSSEC maintenant : rappels de l'intérêt. L'ajout de signature aura un impact (taille des signatures, plus de requêtes...)

Pour l'instant, c'est générique, il y aura de la mesure ensuite

@bortzmeyer rappelle que les espions espionnent, notamment le DNS (MORECOWBELL de la NSA du temps de Snowden). Il faut protéger le trafic DNS, notamment entre client et résolveur.

Plusieurs techniques :

- DNS sur TLS DoT

- DNS sur HTTPS DoH (sur HTTP2 et HTTP3 #pinaillage)

- Le récent DNS sur QUIC DoQ

Question du public : Do(T|H|Q) vont-ils se généraliser

Rép : Déjà pas mal déployé (DoH dans les navigateurs, notamment). Sera nécessaire pour les questions de vie privée

La pratique maintenant par Alexandre Pion (un @ ici ?).

On veut savoir combien, pour une question donnée, de paquets vont transiter sur le réseau

@Shaft Non, Alexandre n'est pas très réseaux sociaux.

Sur un lien :

En UDP : un paquet question / un paquet réponse modulo les retransmissions suite à problème réseaux

- En TCP : Plus compliqué, avec les poignées de mains, les accusés de réceptions... Ça donne une belle formule en LaTeX

DNSSEC : des requêtes en plus. Pour demander DS / DNSKEY...

Avec un cache froid, en UDP, 16 requêtes en plus (modulo les problèmes sur le chemin)

Leur taille reste sous la MTU (1500 octets si tout va bien)

DoH et DoT : Avec TLS, il faut en plus faire passer des paquets en plus pour les amabilités protocolaires (échanges de certificats)

Plus les spécificités de HTTP pour DoH

Mise en application :

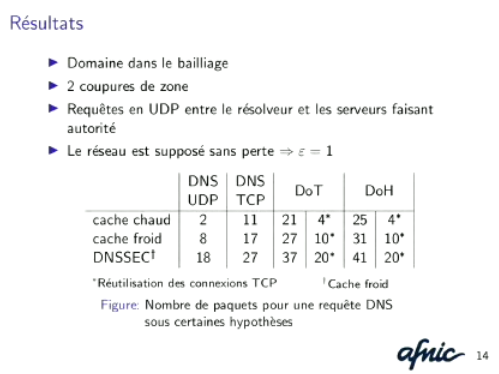

- Hypothèses : On est dans le bailliage, 2 niveau, pas de fragmentation.

En UDP, modulo les problèmes.

- Cache chaud : 2 requêtes

- Cache froid : 8 requêtes

Ça va vite.

En DoH (HTTP2), sans réutilisation de connexion TCP, ACK non piggybacké

Cache chaud : 25 paquets pour connaître l'IP de shaftinc.fr

Cache froid : 31

Avec réutilisation de connexion TLS

Cache froid : 10 paquets

Cache chaud : 4

Question du public : quid de l'impact des TTL

Réponse : dur d'évaluer, mais TTL court va générer plus de requêtes

Question du public : impact de la minimisation des données (Qname minimisation).

Réponse : pas étudié. Possiblement plus de requêtes si beaucoup de niveaux : abc.def.1234a.sdfg.gkdk.truc.example

L'étude ne prend pas en compte les mauvais comportements (un client spammant de la requête)

Et spoiler : on va avoir de la conso CPU des machines de d.nic.fr ensuite

Résultats des différentes hypothèses.

Pour DoT & DoH, la 2e colonne indique une réutilisation de connexion

Les techniques pour protéger la vie privée ont donc un coût raisonnable #JCSA22

@Shaft Et en vrai, la démo, avec les commandes tapées à la main en temps réel.

@bortzmeyer Et le Wireshark bien remplit :)

@Shaft Et la pratique donne raison à la théorie :-)

Vous connaissez la différence entre la pratique et la théorie ?

Exact.

Mais bon, la vraie définition de la différence entre théorie et pratique, c'est que en théorie y'en a pas, mais en pratique il y en a une.

La différence, c'est qu'en pratique, il y en a.

- replies

- 0

- announces

- 1

- likes

- 1